Ktoś was szpieguje, a Wy o tym nie wiecie

Rozpoczyna się nowy etap w naszym życiu zawodowym, pierwszy raz stanęliśmy za „wielką wodą”. Jesteśmy już na miejscu, jakieś dwie godziny samochodem od Chicago – tu działa nasz klient. Mamy zaplanowany cały dzień na hali produkcyjnej, każde urządzenie starannie badamy i towarzyszy nam świeżo zatrudniony pracownik klienta – John, specjalista od OT. Można powiedzieć, że nuda. Otwieramy przód szafy gdzie drzemie serce zestawów maszyn produkujących m. in. naklejki. Sprawdzamy co jest w środku, podążamy wzrokiem za kablami wychodzącymi ze sterowników, potem kolejno do obudowy, panelu połączonego ze switchem. W jednej z szaf jest ten, którego szukaliśmy.

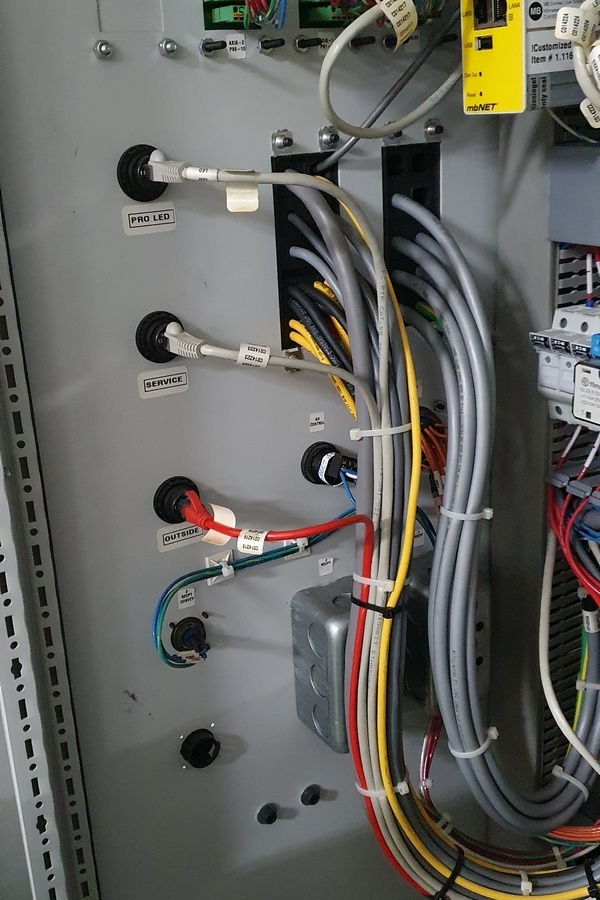

Fot. 1, 2. Nasz szpieg, widok szafy automatyki wraz z jej intruzem

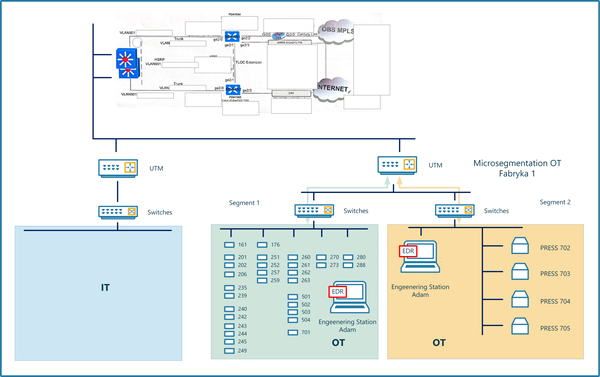

Rys. 1, 2. Draft końcowego raportu

Orange Cyberdefence, zapewnił nam świetne amerykańskie narzędzia, takie jak Lansweeper, OTORIO OT Base z Langnerem, jako skanerem z mega zestawem podatności OT i sygnatur bezpieczeństwa. Mamy maksymalnie 4 dni, które przeznaczymy na lokalizację, aby rzetelnie podejść do tematu: poznać pracowników, zaplanować zadania, zwiedzić produkcję, zidentyfikować interesujące nas miejsca w sieci, ustalić kto nam pomoże do niej się podłączyć, kto odpowie na nasze pytania. Jedziemy, przed nami 3500 km. Duży klient o rozproszonych lokalizacjach, pierwsza fabryka, hala ponad 22 000 m², która oprócz biur i magazynu ma wiele ciągów maszynowych od nowoczesnych 5-letnich do nawet ponad 40-letnich. Cały przegląd producentów sterowników w automatyce przemysłowej, wszystkie kolory kabli połączonych różnymi wtyczkami. Kilka osób z IT klienta i stale powtarzające się – nie wiem, nie pamiętam, nie mam do tego dokumentacji. Otrzymujemy sprzęt, w tym specjalnie przygotowany komputer z wydzieloną domeną i dostęp do „wyników aktywnego skanowania sieci”, które wykonują agenci na całym świecie. Po zebraniu sieci na SPAN portach na kilku switch’ach zobaczyliśmy mnóstwo urządzeń, protokołów, współzależności. Na komputerze mamy do dyspozycji 16GB RAM. Robimy zrzut z sieci – 1 400 000 pakietów w 7 sekund. Po 15 minutach mamy pełen ich obraz i nawet dokumentacja się znalazła. Ostatni punkt to weryfikacja tego, co znajduje się w hali produkcyjnej i przegląd infrastruktury.

Rys. 3. Top 10 protokołów

Jak amerykańskim śrubokrętem wydłubaliśmy szpiega w OT

Przed nami 18 ciągów produkcyjnych, każdy z nich ma po kilka metrów. Podchodzimy do każdego z nich – w tutejszym slangu jest to tzw. press. Obraz ten sam – zidentyfikowanie miejsca w press, w której pracują sterowniki, w naszych rękach amerykański śrubokręt, otwarcie szafy, identyfikacja urządzeń, mapowanie ich na zestawieniu w excelu, krótkie spojrzenie na ich interfejsy i … po nitce do kłębka, czyli od kabla do portu, który oczywiście jest podłączony patchcordem do switch’a. I tak kolejny press i kolejny.

Ostatni press, nie możemy otworzyć drzwi, zacięte. Widać, że żaden kabel z szafy technicznej nie łączy się ze switchem, samo zasilanie. Pytanie – jak tym zarządzają? Przecież wszystkie interfejsy są w środku szafy. Próbujemy siłą – nie da się (amerykańska stal). Śrubokręt, rozkręcamy, ściągamy obudowę, jest – widzimy sterowniki. Wszystko połączone, jest Ethernet. A to co? To jakiś hub, albo switch. Podobne urządzenia widzieliśmy podczas audytów w Polsce. Odczytujemy tabliczkę mbNET MDH seria 850 – to niemiecki security switch. Świetnie, tylko dlaczego on nie ma połączenia z żadną siecią poza tą szafą, choć dioda od WLAN mruga jak szalona? Jak to możliwe, że pakiety do innych sieci wychodzą bez żadnego połączenia? Pomyśleliśmy, że to na pewno WiFi, jednak okazuje się, że model ten ma router LTE. Gdzie są zatem karty? Na dole szafy. Okazuje się, że dwóch niezależnych operatorów dostarczyło tu karty SIM.

Wnioski

- Dotąd ciężko nam było spotkać klienta tak dobrze przygotowanego do audytów zewnętrznych oraz kontroli urządzeń w swoich fabrykach.

- Rozwiązanie zainstalowane na brzegu z infrastrukturą IT i OT – urządzenia skanujące zasoby oraz zbierające ruch sieciowy.

- Sieć w IT i OT outsourcowana – klient nie ma żadnej infrastruktury sieciowej tylko usługę od firmy zewnętrznej, która dostarcza rozwiązania IT (konfiguracje, rozbudowa sieci, pierwsza linia kontroli zasobów, archiwizacja). Chodzi tu o zidentyfikowane połączenia z sieci OT do sieci zewnętrznych, zapomnianych przez klienta.

- Amerykanie nie boją się audytu, są przekonani, że wszystko działa dobrze. Jeżeli okaże się, że nie – tym lepiej dla nich, bo właśnie znaleźli wytłumaczenie po co był ten audyt.

- Kompletny brak stosownych procedur związanych z obsługą incydentów bezpieczeństwa. Zdaniem klienta – produkcji nic poza człowiekiem nie zagraża. Ludzie są kontrolowani przez bezpieczeństwo fizyczne (z ang. health&safety).

- Audytor jest jak klient – współpracuje się na najwyższym poziomie.

Autorzy: Andrzej Maciejak, Rafał Wiszniewski, Orange Polska, Raport CERT Orange Polska za 2022 r.

Źródło: Dwumiesięcznik: Nowa Energia, 3/2023, artykuł sponsorowany